UXLINK被盗约1130万美元技术分析

事件描述

9 月 23 日,UXLINK 项目多签名钱包私钥泄漏,导致约 1130 万美元资产的加密货币被盗取,并已被分散转移至多个中心化(CEX)和去中心化(DEX)交易所。在被攻击的第一时间,我们与 UXLINK 一起调查分析这起攻击以及监控了资金流动。UXLINK 紧急联系各大交易所请求冻结可疑资金,已向警方及相关机构报案以寻求法律支持和资产追回,黑客的大部分资产已被各大交易所标记冻结,从而最大程度地降低了社区面临的进一步风险。项目方承诺将对社区保持透明,ExVul 也将持续分析跟进事件进展。

https://x.com/UXLINKofficial/status/1970181382107476362

最新进展

在黑客资金流转过程中,流入交易所的资金已被冻结。通过初步链上追踪发现,此前盗取 UXLINK 资产的黑客,疑似遭遇 Inferno Drainer 钓鱼攻击。经核实,其非法获取的约 5.42 亿枚$UXLINK 代币已被“授权钓鱼”手法窃取。

黑客被钓鱼交易: https://arbiscan.io/tx/0 xa 70674 ccc 9 caa 17 d 6 efaf 3 f 6 fcbd 5 dec 40011744 c 18 a 1057 f 391 a 822 f 11986 ee

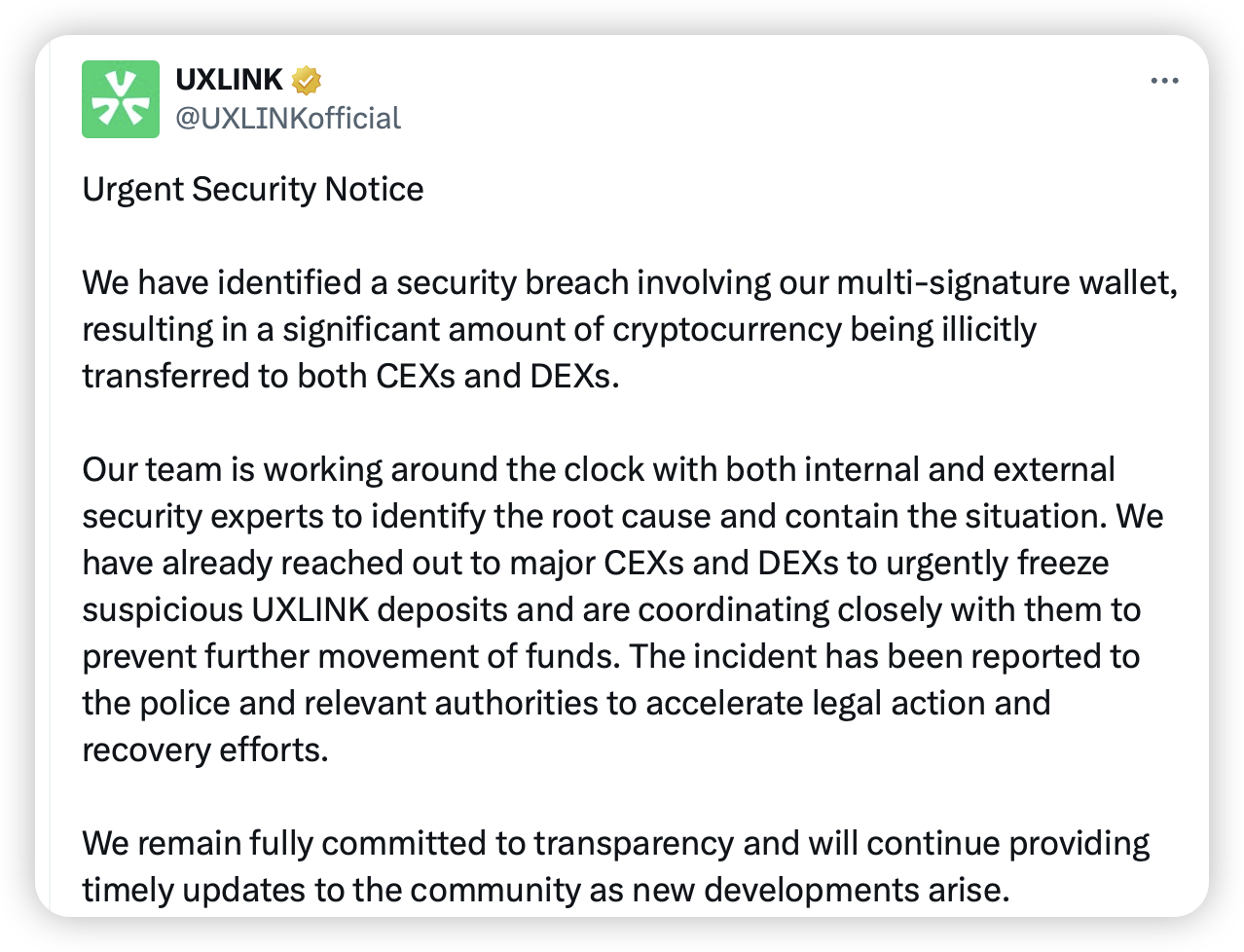

未经授权的 1 B $UXLINK 铸币: https://arbiscan.io/tx/0 x 2466 caf 408248 d 1 b 6 fc 6 fd 9 d 7 ec 8 eb 8 d 8 e 70 cab 52 dacff 1 f 94 b 056 c 10 f 253 bc 2

攻击分析

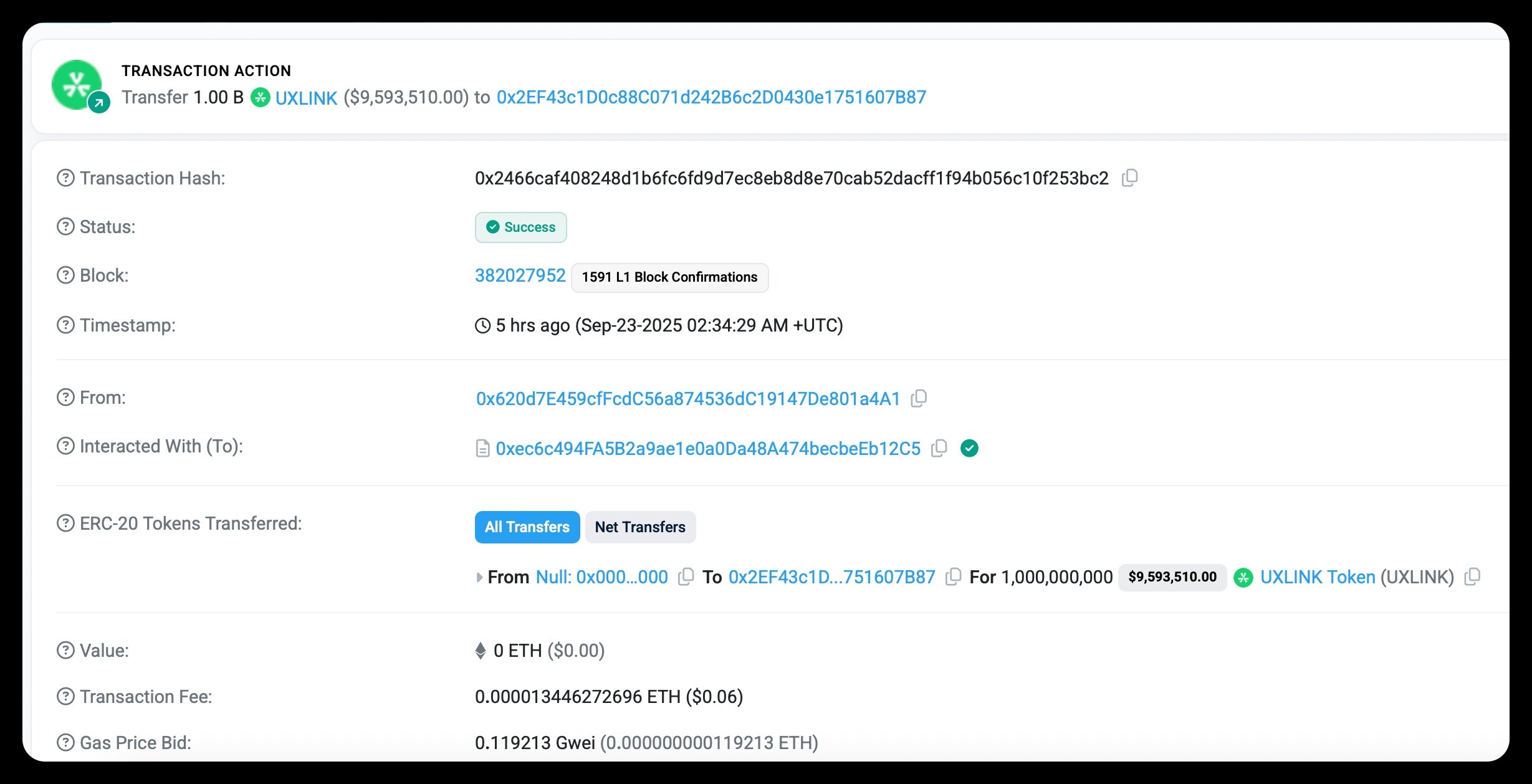

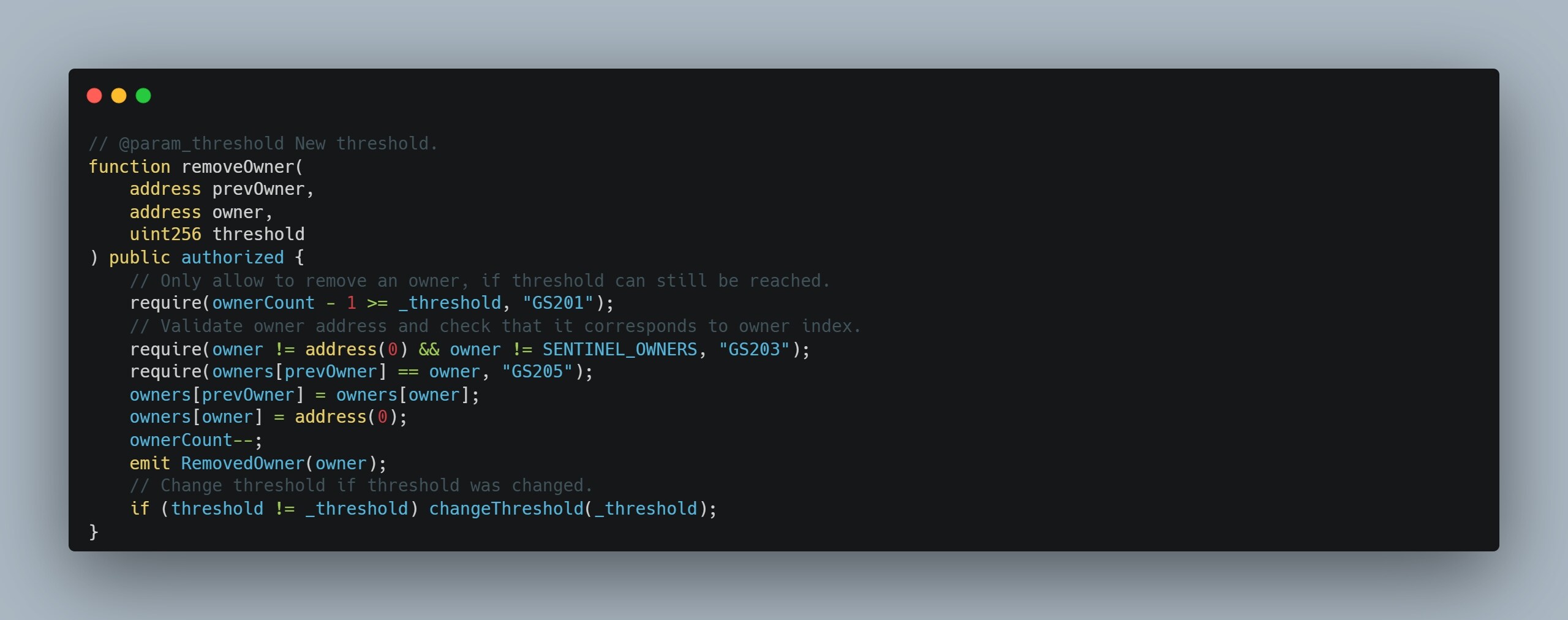

1. 此前合约因多签 Owner 存在恶意操作或私钥泄露问题,致使恶意地址被添加为多签账户,同时合约的签名阈值(threshold)被重置为 1,即只需单一账户签名即可执行合约操作。黑客设置了新的 Owner 地址为 0 x 2 EF 43 c 1 D 0 c 88 C 071 d 242 B 6 c 2 D 0430 e 1751607 B 87。

( https://arbiscan.io/tx/0 x 8504 a 830 e 7 a 7 a 1 ca 0308 a 71130 efdebddd 78 b 90 a 1 dcc 8 a 64 d 7 c 1 d 86261754689 )

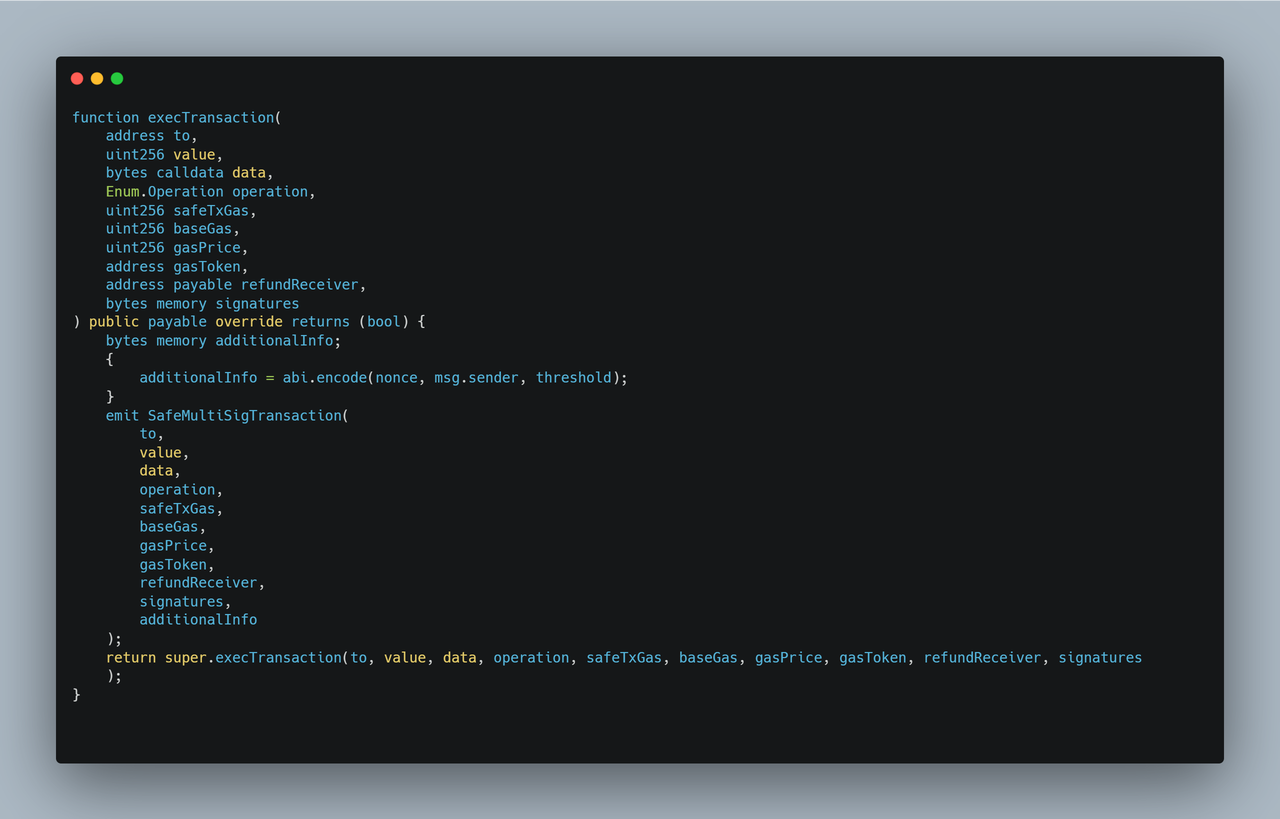

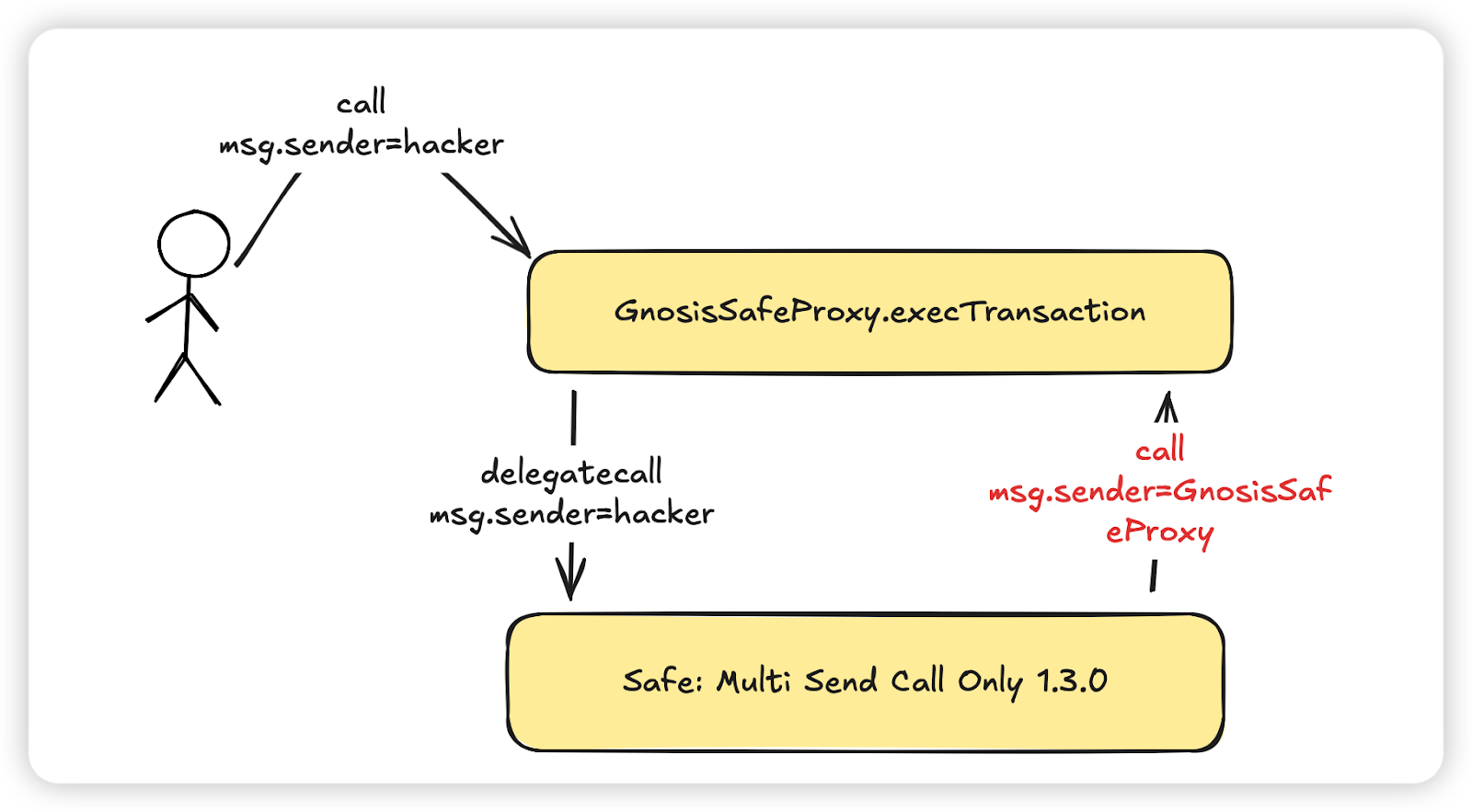

2. 攻击者首先调用 Gnosis Safe Proxy 合约中的 execTransaction 函数。该函数成为恶意移除多签成员的入口,后续所有恶意操作均在此次交易的内部被执行。

( https://arbiscan.io/address/0 x 7715200141 cfd 94570 bc 9 d 97260 ec 974 ee 747972#code )

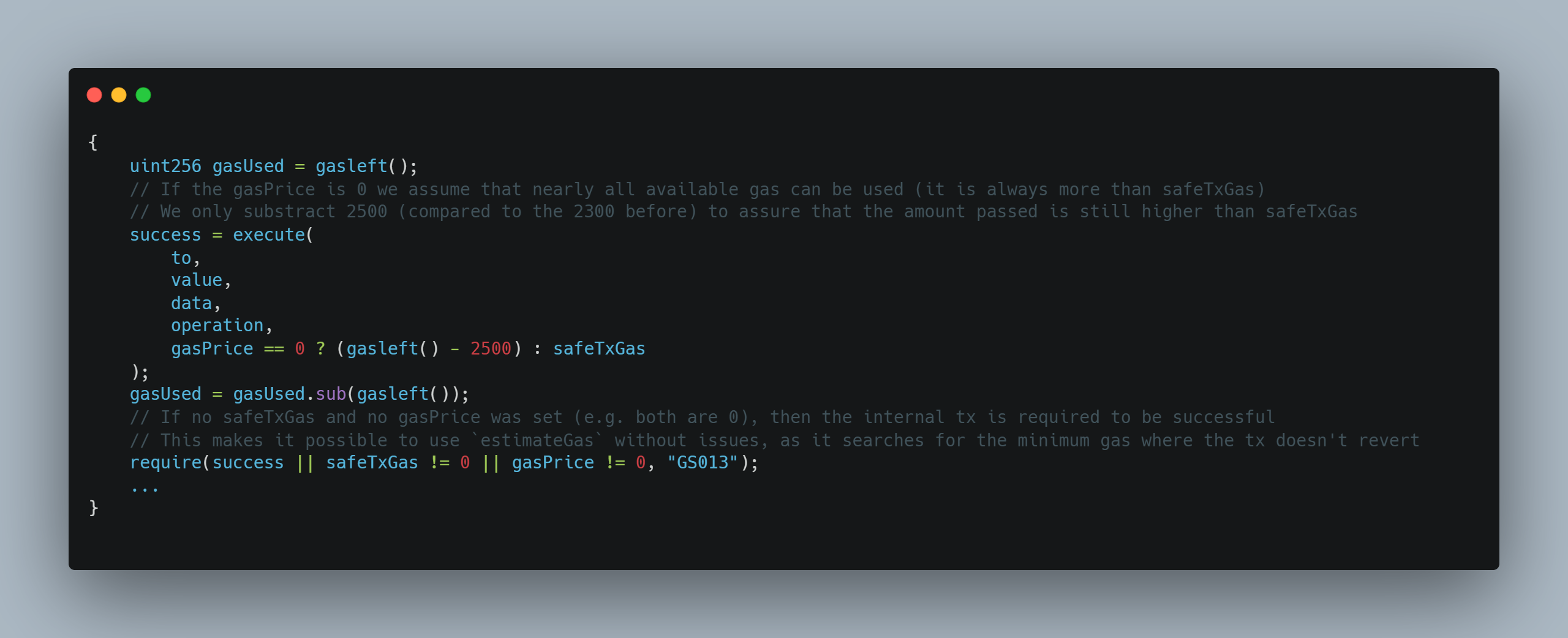

3. 在调用 execTransaction 时,攻击者在其 data 参数中指定了一个恶意操作:通过 delegatecall 方式调用 Safe: Multi Send Call Only 1.3.0 实现合约。

( https://arbiscan.io/address/0 x 40 a 2 accbd 92 bca 938 b 02010 e 17 a 5 b 8929 b 49130 d )

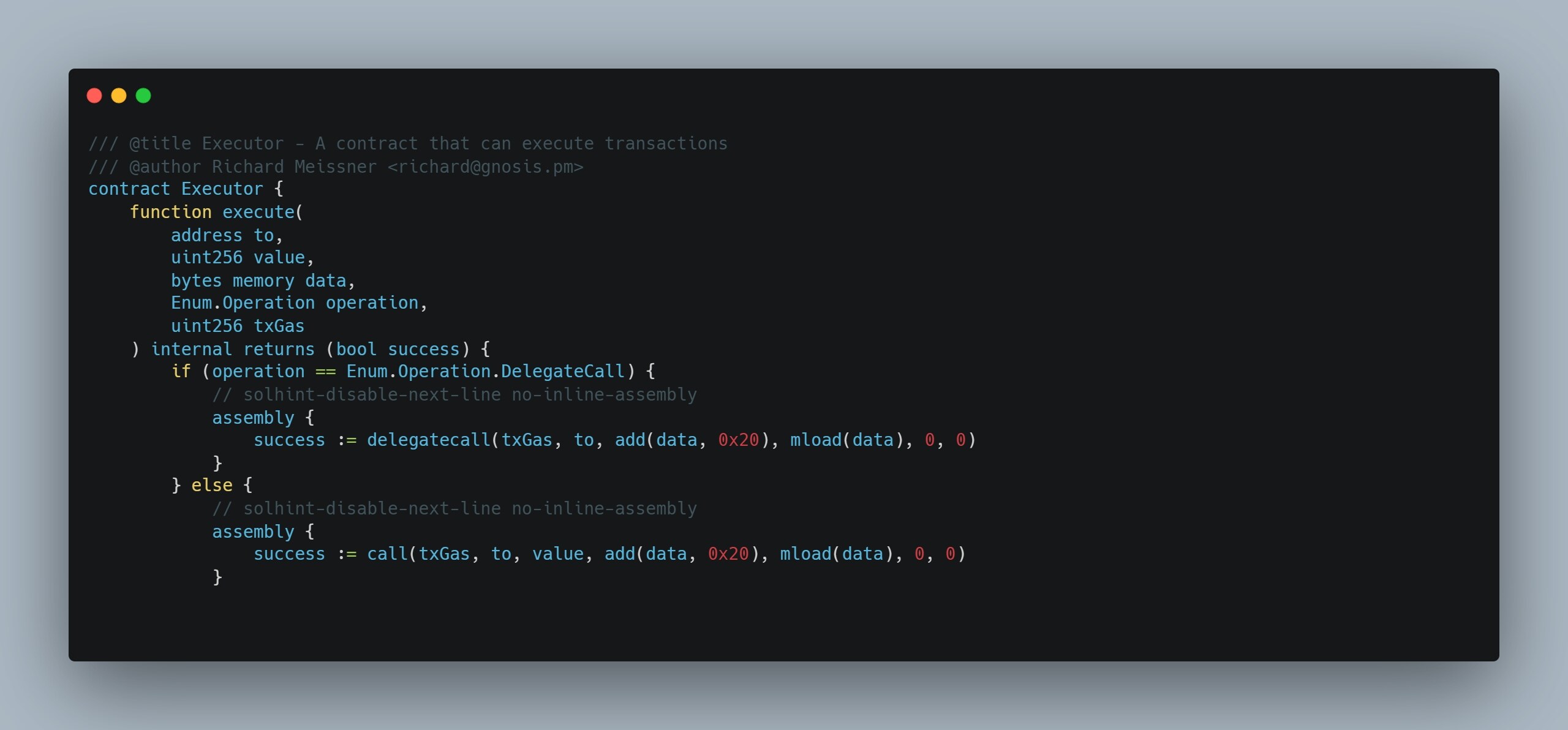

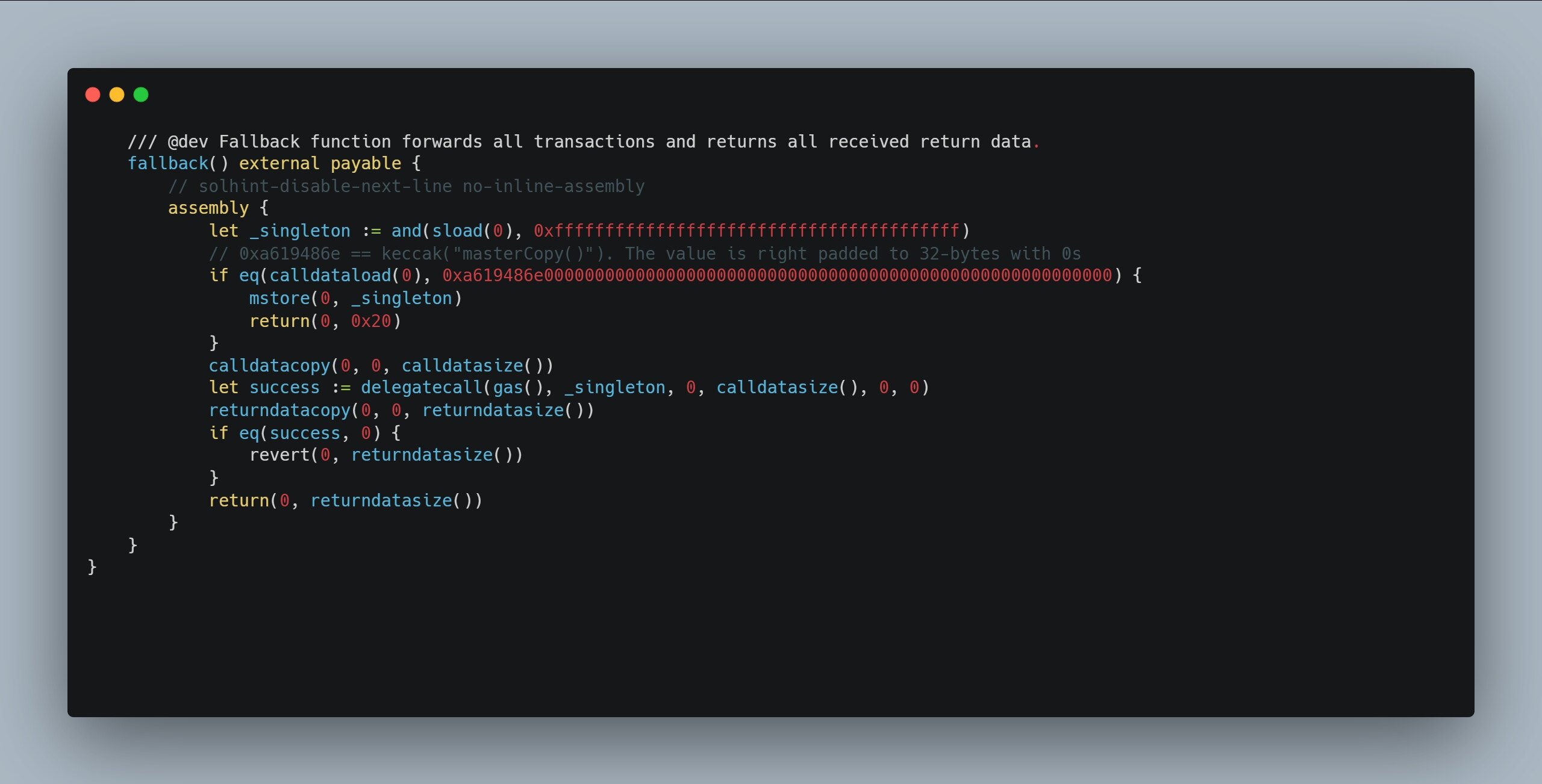

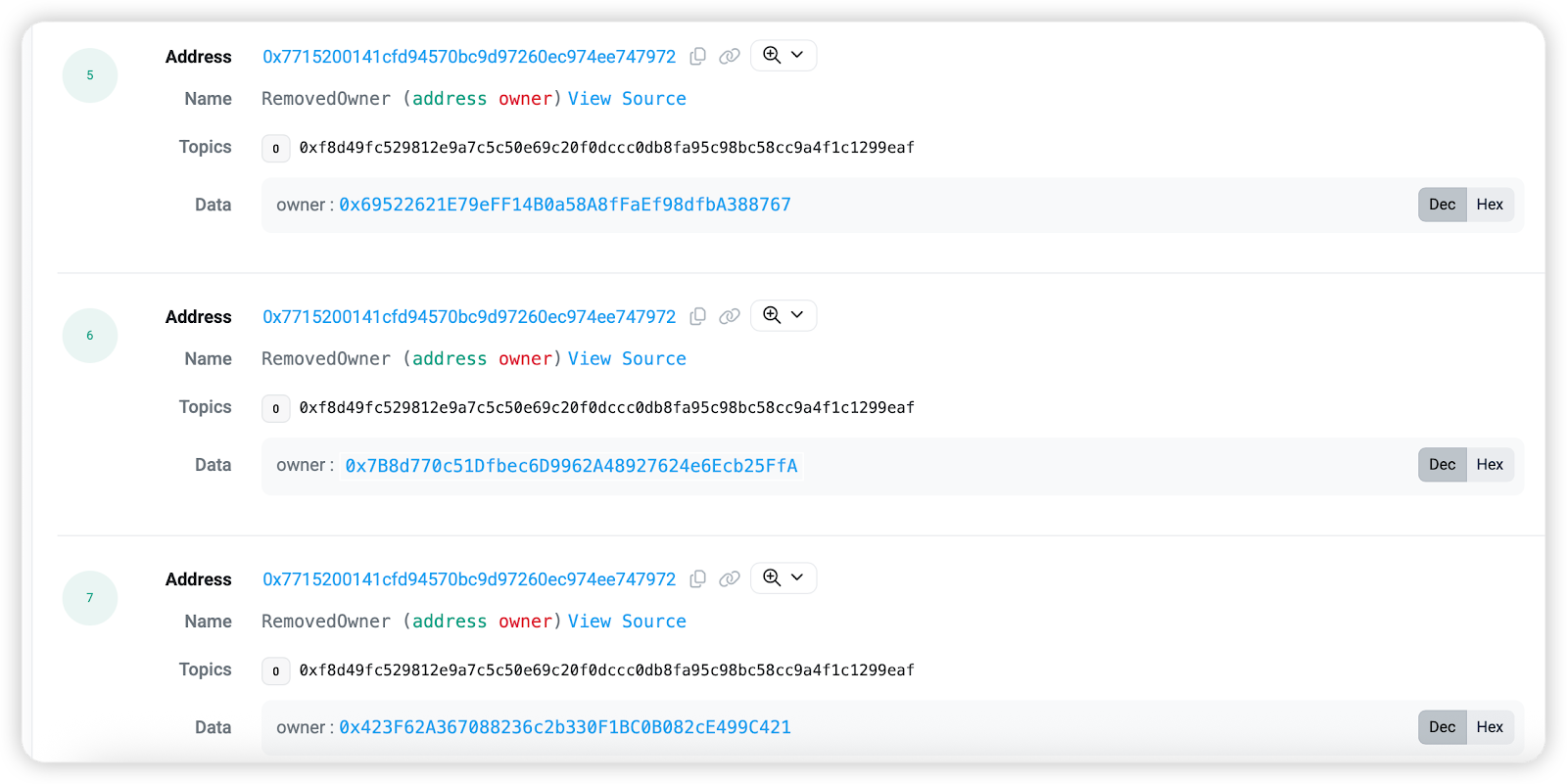

4. 在 Safe: Multi Send Call Only 1.3.0 的 multiSend 函数中,执行流回调至 Gnosis Safe Proxy 合约的 removeOwner。具体过程为:攻击者先通过对代理合约执行的 delegatecall 调用了 MultiSend 实现合约,使其在代理合约的上下文中运行 multiSend;随后,multiSend 根据攻击者构造的参数,以 call 方式回调 Gnosis Safe Proxy 合约自身并触发 removeOwner 函数,从而移除既有的 Owner 地址。

( https://arbiscan.io/address/0 x 40 a 2 accbd 92 bca 938 b 02010 e 17 a 5 b 8929 b 49130 d#code )

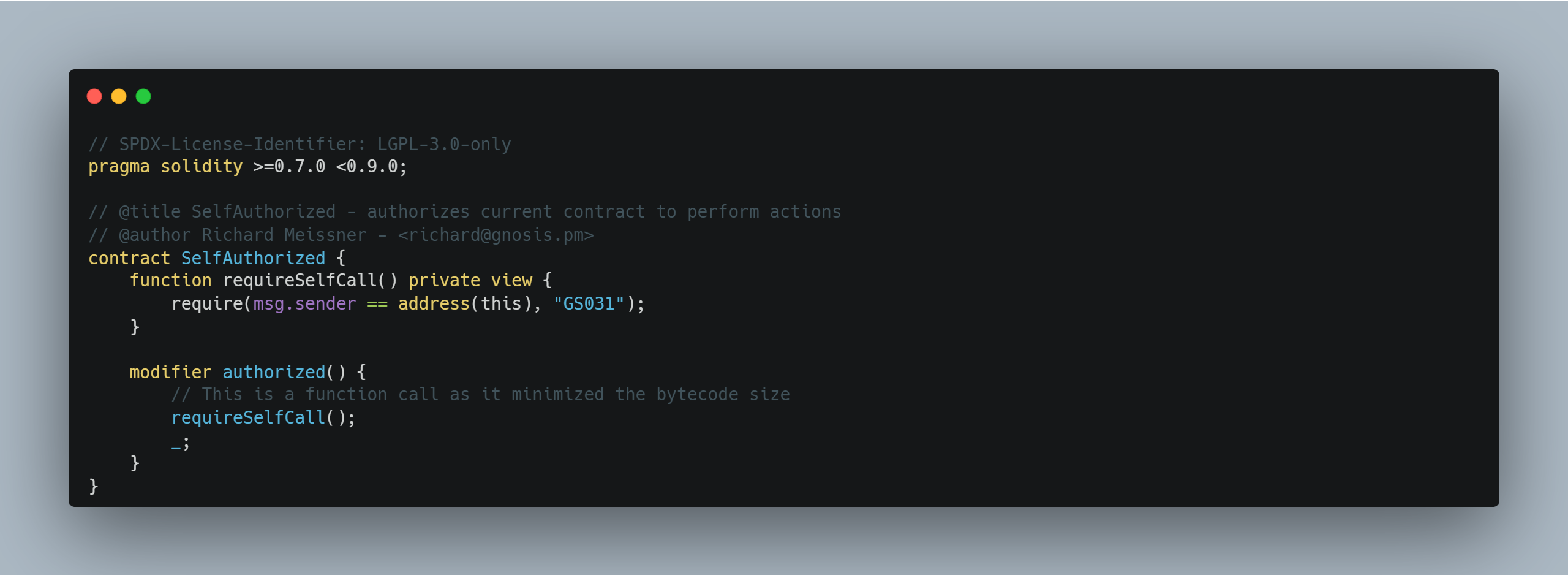

5. 调用能够成功的核心在于满足条件 msg.sender == address(this)。在 removeOwner 函数中,为了防止外部直接调用,合约设置了 authorized 验证,其内部逻辑通常要求调用者必须是合约自身 (msg.sender == address(this))。因此,只有当合约内部流程回调自身时,removeOwner 才会被成功执行。

6. 黑客通过上述手法逐一删除多签中的其他 Owner,破坏多签机制并最终接管合约。

7. 至此,攻击者通过不断重复上述步骤,导致原有的多签安全机制彻底失效。此时,仅凭单一恶意 Owner 的签名即可通过多签验证,从而实现对合约的完全控制。

( https://arbiscan.io/txs?a=0 x 2 ef 43 c 1 d 0 c 88 c 071 d 242 b 6 c 2 d 0430 e 1751607 b 87&p=2 )

总结

由于多签 Owner 存在恶意操作或私钥泄露,攻击者将恶意地址添加为多签成员,并将 Gnosis Safe Proxy 的签名阈值(threshold)设置为 1,致使原有的多签安全设计彻底失效。此后,单一恶意 Owner 即可通过多签验证。攻击者继而逐步移除合约中的其他 Owner,最终实现对合约的完全控制,并进一步转移合约资产,在链上恶意铸造$UXLINK 代币。

本次攻击事件凸显了多签管理在区块链安全中的关键作用。尽管该项目采用了 Safe 多签机制并配置了多个多签账户,但由于管理方式存在缺陷,最终使多签设计形同虚设。ExVul 团队建议,项目方在多签管理上应尽量实现分散化,例如由不同成员分别保管私钥,并采取多样化的私钥存储方式,从而确保多签机制真正发挥应有的安全防护效果。

附录

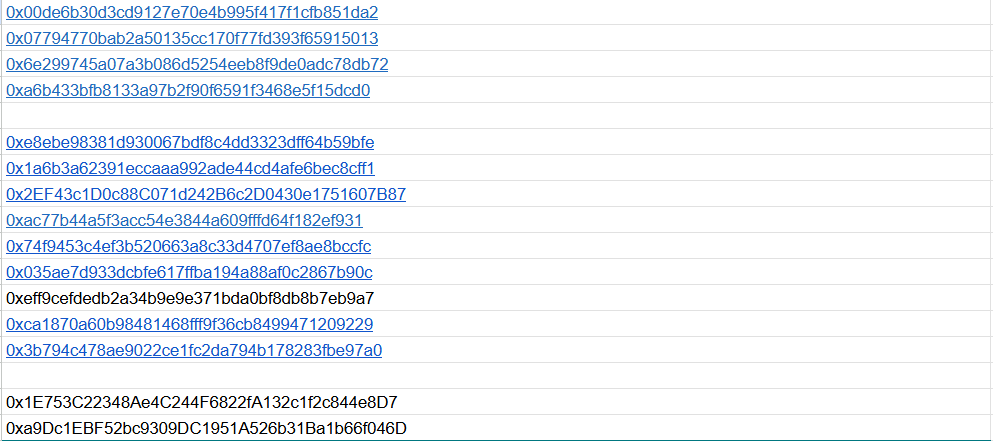

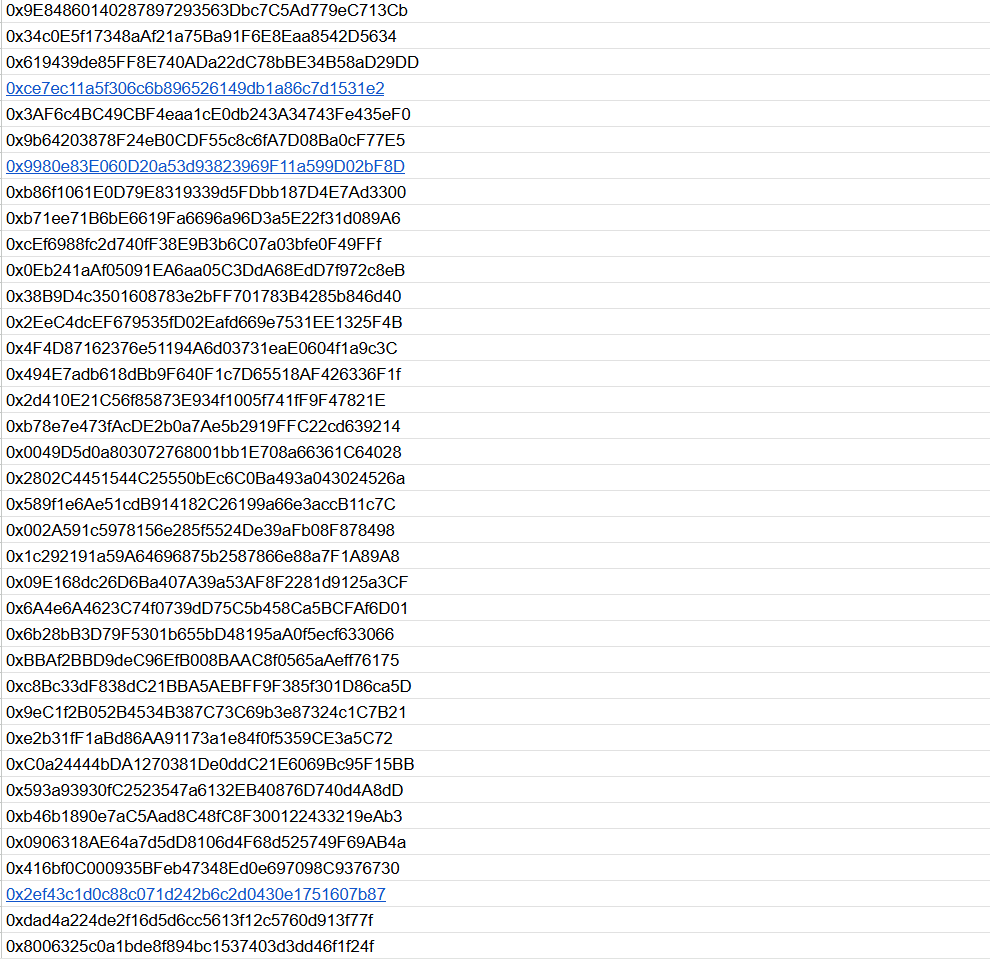

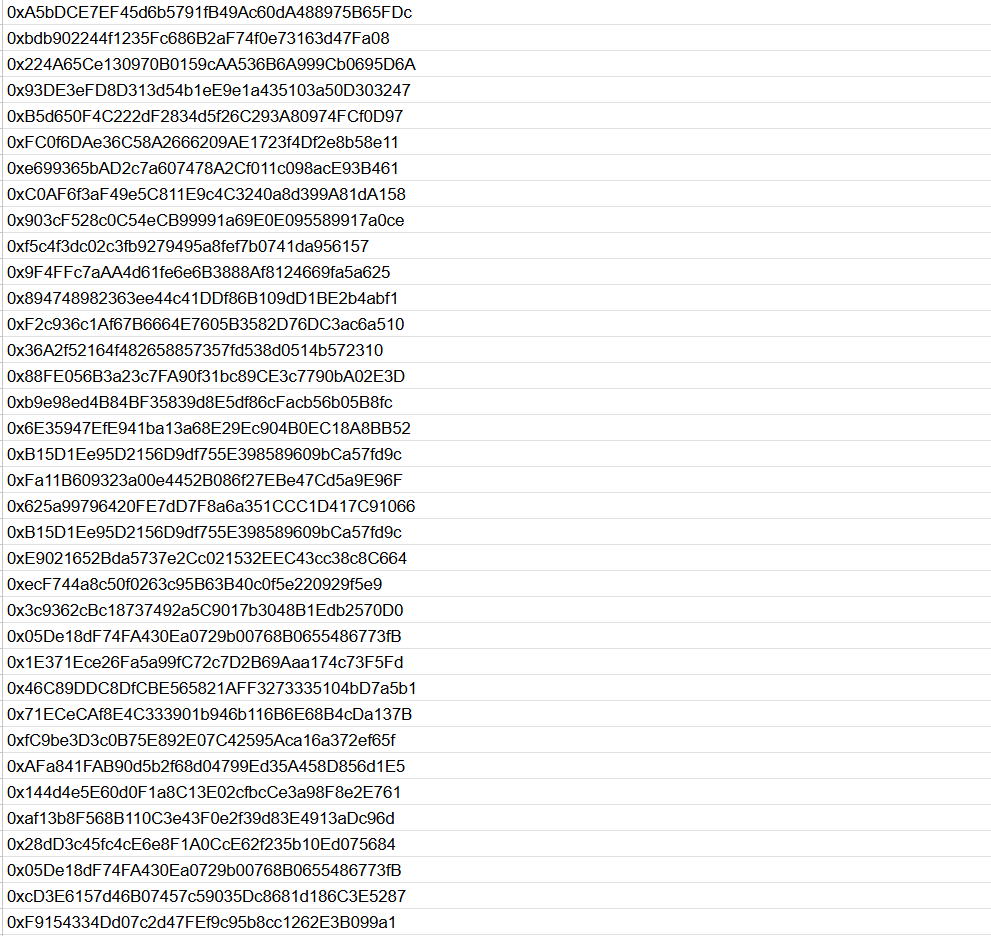

以下为 ExVul 团队链上追踪到的疑似黑客地址:

- 06.09 注册即送高达 100 USDT 奖励!加入币安,开启全球加密资产投资之旅!

- 06.09 下载币安APP,立享高达 100 USDT 新手奖励!

- 09.24 星露谷物语下矿食物推荐

- 09.24 异环车辆改装方法

- 09.24 异人之下陆玲珑角色介绍一览

- 09.24 植物大战僵尸2新植物胆小菇属性技能介绍

- 09.24 植物大战僵尸3吞噬塔楼boss打法攻略

- 09.24 崩坏星穹铁道长夜月专武抽取建议

-

- 新三国志曹操传同仇敌忾关卡攻略

- 09.24

-

- 华夏千秋太玄精铁零氪获取途径

- 09.24

-

- 洛伊的移动要塞露娜强度介绍说明

- 09.24

-

- 武林外传十年之约坐骑幻化获取攻略

- 09.24

-

- 新月同行22期险境下半月白3c阵容攻略

- 09.24

-

-

-

-

-

-

下载

- 翻转并粉碎3d最新版

- 休闲益智|34.9MB

- 翻转并粉碎3d最新版带来畅快淋漓的破坏体验。采用明快3D画风

-